- Hacktivismとサイバー戦争が2011年のヘッドラインに。

- 新種のマルウェアの成長率はスローダウンするが、それでもまだ約2000万の新種が作られると予測される。

- 暗号化されたダイナミックなマルウェアの拡散のためのソーシャルエンジニアリングとソーシャルメディアの利用が、来たる年のトレンドをリードする。

- 携帯電話を対象にしたマルウェアはタブレットPC同様まだ大きな問題にはならないであろう。一方Macや64ビットシステムを対象にしたマルウェアやゼロデイ攻撃は、さらに増加することが予測される。

Panda Securityのアンチマルウェア研究所PandaLabsは、2011年のサイバー犯罪において 急激な革新はほとんど無いだろうと予測しています。

Hacktivism(政治的、社会的抗議活動などにハッキングを利用すること)やサイバー戦争、より利益志向のマルウェア、ソーシャルメディア、ソーシャルエンジニアリング、検知を回避する適応能力を持った悪意あるコードが2011年の主役になるでしょう。Macユーザーを対象とした脅威や、新しい64ビットシステムへの新しい攻撃、新しいゼロデイ攻撃も増加するでしょう。

PandaLabsのテクニカルディレクターLuis Corrons氏は説明しています。

「再び私達は水晶玉をひっぱり出してきました。これは2011年の主なセキュリティトレンド予測トップ10の概要です。」

- マルウェアの作成: 2010年、マルウェアの数はかなりの成長が見られました。このことは過去数年に渡って継続しています。今年は2009年よりも多い2000万以上の新しい脅威が作成されました。現時点でPandaのCollective Intelligence(コレクティブインテリジェンス)は、合計6000万以上の分析・分類された脅威のデータベースを保持しています。但し実際の前年比の増加率はピークを超えたように見えます。数年前は100%以上でしたが、2010年は50%でした。私達は2011年に起こることを見守る必要があります。

- サイバー戦争: Stuxnetや、Googleやその他のターゲットに対するサイバー攻撃における中国政府の関与を示唆しているWikileaks の電文は、 これらの紛争の歴史のターニングポイントになりました。サイバー戦争においては、今日の実世界での紛争のように、一方とその他を区別しやすくする制服を着た軍隊の存在はありません。

誰がどこから攻撃を開始しているかを確認することが不可能で、ゲリラ戦のようです。確かめることができる可能性のある唯一のものは、その目的のみです。

Stuxnetの場合は、明らかに原子力施設におけるウラン遠心分離機の工程を妨害しようとしていました。これらのような攻撃は、多少洗練されてきましたがまだ進行中で、2011年には間違いなく増加するでしょう。けれどもその多くは一般には気づかれないままに進行するでしょう。 - サイバー抗議活動: 間違いなくこれは2011年における新しい問題です。サイバー抗議活動(またはhacktivism)は大流行しています。この新しい運動は、Anonymous(匿名)グループとOperation Payback(Payback作戦)によって主導され、まずインターネット上の海賊行為においてターゲットにした組織のネットを閉鎖させようとし、その後Wikileaksの編集長であるジュリアン・アサンジ氏を支持に回っています。限られた技術的なノウハウしか持っていないユーザーでさえ、DDoS攻撃やスパムキャンペーンに参加することができます。

多くの国々が急いでこの種の活動に対する法律を可決し事実上それを違法としようとしているにもかかわらず、2011年にはこのグループや発生するその他のグループに組織された、これまでより多くのサイバー抗議活動が発生するだろうと、私達は信じています。インターネットは私達の生活においてますます重要になっており、少なくとも現在は匿名と自由を提供する表現のチャネルであるため、私達は間違いなくこの種の市民の抗議活動をより多く見るようになるでしょう。 - ソーシャルエンジニアリング: 「人間は同じ石に二度つまずく唯一の動物である」ということわざがあります。きっとこれは真実でしょう。そしてこの一つの良い例が、不注意なユーザーが感染するためにソーシャルエンジニアリングを利用し続けることです。特にサイバー犯罪者達は、ユーザーがEmailの様な他のタイプのツールよりも信頼していることから、ソーシャルメディアサイトは自分達が完璧な仕事をできる環境であることを発見してしまったのです。

2010年を通して、私達は二つの最も人気のあるソーシャルネットワーク(FacebookとTwitter)が発射台として使われた様々な攻撃を見てきました。2011年、ハッカー達はこれらのメディアを使い続けるだけでなく、さらに分散化攻撃にも使うだろうと予測します。

さらに、Blackhat SEO攻撃(検索エンジンにおいて、インデックスをつけて偽のWebサイトが検索結果の上位に位置するように操作すること)は、2011年にはより広範に利用されるでしょう。いつもできるだけ多くのユーザーに接触するために、ホットな話題を利用します。

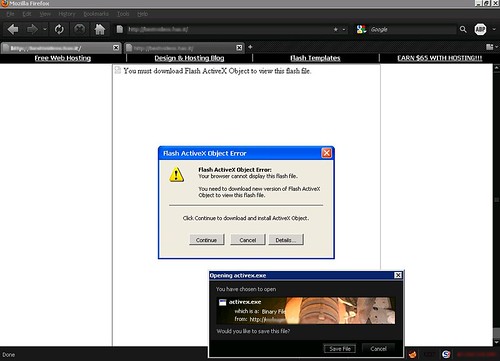

様々なマルチメディアコンテンツ(写真、ビデオ他)の継続的な利用の拡大で、かなりの数のマルウェアが、プラグイン、メディアプレイヤー、その他類似のアプリケーションなどの偽装をするようになるでしょう。ただ、それでその他の方法が消えたというわけではなく、例えばPowerPointプレゼンテーションは知人から知人へと送られていきますが、セキュリティの教育や意識向上キャンペーンは、この種のアプリケーションには注意すべきであることをユーザーに教えてきました。

危機的状況の時に創意工夫がしばしば生まれるように、悲しいことに、サイバー犯罪者にとって技術的な専門知識をますます必要でなくなっており、私達は不注意なユーザーを騙すために作られた新しく確実な方法を見るに違いありません。オンラインでのロマンチックな申し込み、偽の求人広告、ますます巧妙になった詐欺、銀行だけでなく支払いプラットフォームもターゲットにするフィッシング攻撃、オンラインストアなど・・・。

つまり、今まで以上に現在は、常識を持つことが私達の安全なオンラインライフにとって最も重要な防御ツールの一つになっています。よく言われることですが、これは最低限の常識なのです。 - Windows 7 はマルウェアの開発に影響している: 私達が昨年言及したように、Windows7を対象に特化して作られた脅威の急増が確認され始めるまでに、少なくとも二年はかかるでしょう。2010年にこの方向へのシフトが見られ始めており、2011年にはこの新しいOSのユーザーをターゲットにしたマルウェアの新しいケースが見られ続けると想像します。

- 携帯電話: 永遠の質問です。携帯電話向けのマルウェアはいつテイクオフするのか?2011年に新しい攻撃が見られるでしょうが、まだ大規模にはなりません。既存のほとんどの脅威はSymbianのデバイスをターゲットにしており、このOSは現在衰退してきています。新しいシステムの内、Andoroidに対する脅威の数が一年を通じてかなり増加し、サイバー犯罪者達の一番のターゲットになると、PandaLabsの水晶玉は教えています。

- タブレットは?: この分野でのiPadの圧倒的優位は、市場で新しく生まれる競合達に挑戦され始めるでしょう。それでも、奇妙なコンセプトの立証や実験的な攻撃を除いて、タブレットPCが2011年のサイバー犯罪界にとって重要事項になるとは思いません。

- Mac: Mac向けのマルウェアは存在しており、また存在し続けるでしょう。市場でのシェアを伸ばし続けるにつれ、脅威の数も増大するでしょう。懸念のほとんどは、Apple OSに影響を及ぼしているセキュリティホールの数です。ハッカー達は、マルウェアを伝達するためにその様な脆弱性が提供する可能性をよく知っているので、Apple社ができるだけ早く”パッチ”を行うことを期待しましょう。

- HTML5: FlashをリプレイスすることができるHTML5は、多くの種類の犯罪者達にとって完璧なターゲットです。どんなプラグインも必要なくブラウザによって実行できるという事実は、使っているブラウザに関係なくユーザーの攻撃に利用できるセキュリティホールを見つけることについて、今まで以上に魅力的です。今後数ヶ月以内に、私達は初めての攻撃を見ることになるでしょう。

- 非常にダイナミックで暗号化された脅威: これは私達がこの二年に渡って既に観測してきたもので、2011年には確実に増加すると思っています。利益を追求するマルウェア、ソーシャルエンジニアリングを利用したり、被害者に気づかれることなく活動するために作られた潜伏型の脅威には、決して新しいものではありません。それでも、私達のアンチマルウェア研究所では、セキュリティ企業に検知される前にサーバーに接続して自身をアップデートするように作られた、ますます多くの暗号化されたステルス型の脅威を受け取っています。企業から盗まれる情報が闇市場で高値で売れることから、特定のユーザー(特に企業)をターゲットにした脅威もより多くなっています。

「全体的な状況は改善していません。2010年にサイバー犯罪の世界で衝撃的だった大きな逮捕劇をいくつか見たことは事実です。それでも私達が戦っているもののスケールを考慮すると残念ながらこれは不十分です。闇市場からの利益は数百万ドルに達しており、多くの犯罪者達は、インターネット上における匿名性と多くの法の抜け穴のおかげで罰を免れて活動しています。また厳しい経済情勢はこの状況の深刻さに貢献しました。多くの国で失業率が高くなり、こういった事が犯罪であるという事実は変わらないにもかかわらず、多くの人がリスクの低い金稼ぎの機会とみなしています。」とLuis Corrons氏は述べています。

より詳細な情報は PandaLabs Blogで http://pandalabs.pandasecurity.com/